يجب أن يكون تجزئة الشبكة والأجهزة جزءًا من نهج الأمان الدفاعي المتعمق لجميع بيئات أنظمة التحكم الصناعية المهمة (ICS). بصراحة، إنها أفضل ممارسة للأمن المادي تم تعلمها على مدار قرون، وأفضل ممارسة لأمن تكنولوجيا المعلومات تم تعلمها على مدار العقود العديدة الماضية. إنه يوفر وضعًا أمنيًا أقوى بكثير من الدفاع البسيط عن المحيط فقط. مع حماية المحيط فقط، بمجرد أن يتمكن الخصم من الوصول، لا شيء يمنعه من اجتياز الشبكة دون منازع. يؤدي التجزئة والتجزئة الدقيقة إلى إيقاف الوصول غير المقيد إلى بيئات تكنولوجيا المعلومات ويجب أن يفعلوا نفس الشيء في بيئات ICS.

في الواقع، فإن معظم العمليات الصناعية، مثل النفط والغاز والطاقة والمرافق العامة والبحرية والتصنيع، تستخدم بالفعل تجزئة بسيطة بين شبكات تكنولوجيا المعلومات للشركات وأنظمة الرقابة الصناعية (ICS) أو شبكات التكنولوجيا التشغيلية (OT). لكن بالنسبة لمعظم الناس، هذا هو المكان الذي يتوقف فيه تقسيمهم. لماذا؟

قد يكون التقسيم داخل شبكات ICS أمرًا صعبًا ومكلفًا. فهو يتطلب معرفة متعمقة بشبكة ICS وأجهزتها، وغالبًا ما يكون ذلك بالمئات في هذه البيئات. واعتمادًا على كيفية تنفيذ ذلك، يمكن أن يستغرق التنفيذ في شبكات ICS وقتًا وجهدًا كبيرين، وقد يتطلب توقف الشبكة، مما يكلف المؤسسات بشكل كبير.

بالإضافة إلى ذلك، تفتقر العديد من المنظمات إلى الخبرة والتنسيق اللازمين لتنفيذ هذه المشاريع. يقوم متخصصو تكنولوجيا المعلومات تقليديًا بتنفيذ تجزئة الشبكة للاستفادة من أجهزة تكنولوجيا المعلومات، ولكن تتم إدارة شبكات ICS بواسطة موظفي العمليات الذين لا يتمتعون عادةً بنفس المستوى من الخبرة أو التدريب في مجال الأمن السيبراني. بدون تنسيق وثيق، لا يمكن التجزئة في شبكة ICS.

تتمتع بيئات ICS بمتطلبات معدات مختلفة عن بيئات تكنولوجيا المعلومات. تتطلب بيئات ICS هذه معدات مصممة لتحمل البيئات القاسية، الأمر الذي يستبعد معدات تكنولوجيا المعلومات التقليدية الخاصة بك.

لكن التجزئة يمكن تحقيقها بالتأكيد، ولهذا السبب يجب أن يتم تقسيم العمليات الصناعية - بطريقة التكنولوجيا التشغيلية .

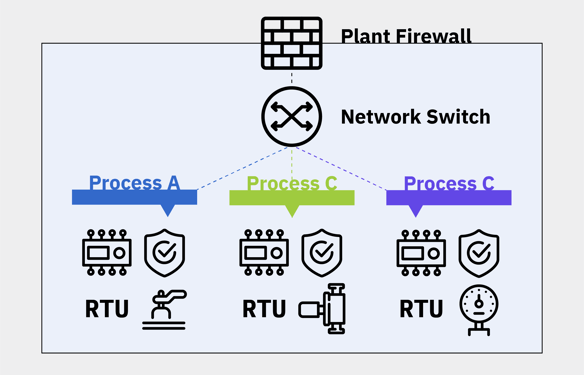

لنفترض أن لدي شركة، والشركة لديها ثلاث عمليات يديرونها. هناك ثلاثة أنظمة تحكم مختلفة، تؤدي ثلاث عمليات متميزة. تحتوي العملية (أ) على PLC، ونظام أمان، وRTU؛ تحتوي العملية B على PLC، ونظام أمان، وRTU؛ العملية C لها نفس الأصول. تشتمل هذه العمليات على شبكة ICS الخاصة بها.

الشكل 1: شبكة ICS مسطحة نموذجية

عادة، يوجد جدار حماية على مستوى المصنع. الآن، يمكن أن يكون جدار الحماية للمحطة بأكملها أو لشبكة ICS فقط؛ كلتا الحالتين تحدث في الممارسة العملية. ولكن لنفترض أن العميل أكثر تقدمًا بعض الشيء في مجال الأمن السيبراني، ولديه جدار حماية على مستوى مصنع العمليات الخاص به. في نهاية كل جدار حماية، في هذا المثال، يوجد مفتاح. ينفذ جدار الحماية القواعد، ويسمح المحول باتصالات متعددة بالدخول والخروج.

عادةً، تقوم الشركات بتوصيل أصول ICS الخاصة بها عن طريق توصيل كل واحدة منها بالمحول. ومن الناحية المثالية، سيتم إيقاف أي شيء يحاول الدخول عبر جدار الحماية.

هذا النوع من الإعداد عبارة عن شبكة مسطحة. الأصول مكدسة، ولكنها حرفيًا جميعها معلقة بمفتاح واحد. وعندما تقوم بإعداد الشبكة بهذه الطريقة، سيكون عنوان IP الخاص بكل جهاز موجودًا على نفس الشبكة الفرعية.

هناك بعض المشكلات المتعلقة بهذا المستوى البسيط من التجزئة في العمليات الصناعية. أولاً، العملية "أ" والعملية "ب" والعملية "ج" مترابطة؛ يمكن للهجوم على أحدهما أن ينتقل بسهولة إلى الآخر. وبالتالي، فإن الهجوم على العملية الأولى يهدد أيضًا موثوقية العمليتين الثانية والثالثة، مما يخلق تأثيرات تشغيلية أكثر أهمية لكل حادث مما لو كانت الشبكة مجزأة.

ثانيًا، لا يستطيع متخصص أو مسؤول الأمن السيبراني تحديد سياسة جدار الحماية للعملية "أ" مختلفة عن العملية "ب". هناك سياسة واحدة بسبب جدار الحماية الوحيد. هناك بعض الخيارات لمعالجة قضية السياسة الواحدة؛ ومع ذلك، فمن الناحية العملية، فإن اعتماد سياسات متعددة على جدار حماية واحد أمر صعب. خلاصة القول - لا أحد يفعل ذلك. عادةً لا توجد سياسات مختلفة للشبكة.

وأخيرًا، عادةً ما يكون جدار الحماية على مستوى المصنع أحد الأصول المملوكة والمدارة لتكنولوجيا المعلومات . وغالبًا ما يتم ضبط جدار الحماية للسماح للمنفذ 80 بالخروج من الشبكة، وهو عنوان URL الخاص بك للانتقال إلى أي موقع ويب. إذا انتقل أحد المستخدمين في بيئة ICS إلى أحد المواقع وقام بتنزيل برامج ضارة عن غير قصد، فلن يتم وضع علامة عليه لأنه إجراء مسموح به. إذا قام شخص ما بتوصيل الكمبيوتر المحمول الخاص به بشبكة ICS أو الاتصال لاسلكيًا، فيمكن لهذا المستخدم الوصول إلى مواقع خارج جدار الحماية. وهذا النهج محفوف بالمخاطر ويترك شبكات ICS عرضة للخطر بشكل غير مقبول.

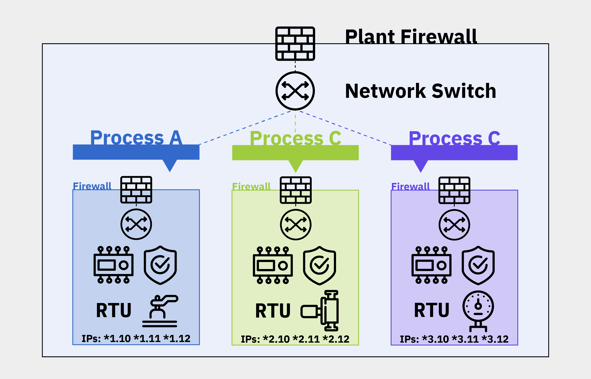

إذًا، كيف ينبغي تقسيم الشبكات في عمليات العمليات الصناعية؟ الجواب في مجال تكنولوجيا المعلومات هو تنفيذ القطاعات بزيادات أصغر. تحصل العملية "أ" على جدار حماية خصيصًا لاستخدامها الخاص، وتحصل العملية "ب" على جدار الحماية الخاص بها، وكذلك العملية "ج". بعد ذلك، يحتوي كل جدار حماية على مفتاح، ويتصل كل محول بالأصول الخاصة بهذه العملية المحددة. في النهاية، تحتوي العملية "أ" على جدار حماية ومفتاح لـ PLC الخاص بالعملية "أ"، ونظام الأمان، وRTU.

الشكل 2: نهج تكنولوجيا المعلومات لتجزئة شبكة ICS

عادةً ما يقوم هذا الإعداد بوضع جدران الحماية للقيام بعملية "التطفل". Natting، أو ترجمة عنوان الشبكة، تعني أن كل جدار حماية يمكنه تزويد كل مجموعة عمليات بنطاق عناوين IP مختلف. باستخدام هذا الإعداد، يمكن للعمليات إنشاء سياسة جدار حماية منفصلة لكل عملية. ثم، يوجد أيضًا جدار حماية ومفتاح على مستوى المصنع. لذلك، في النهاية، هناك طبقتان أو جدارا حماية - واحدة حول شبكة ICS بأكملها، وواحدة حول كل عملية. يتبع تجزئة تكنولوجيا المعلومات النموذجية هذا النهج.

من الناحية العملية، إذا كانت إحدى العمليات ستتبنى نهج تكنولوجيا المعلومات في التجزئة، فسيكون ذلك مكلفًا. الخطوة الأولى هي إعادة تكوين كل جهاز في شبكة التكنولوجيا التشغيلية. قد تضطر إلى تغيير عناوين IP لمئات الأجهزة. انه كابوس. بالنسبة للعمليات الصناعية، يتطلب هذا عادةً فترة توقف عن العمل وجهدًا كبيرًا. يحتاج الموظفون إلى رسم تخطيطي لشبكات التكنولوجيا التشغيلية واستخدام مخططات الأنابيب والأجهزة (P&ID) - والتي تحتاج عادةً إلى التحقق منها أو تحديثها. إنه أمر صعب ومعقد ويستغرق وقتا. لكن التجزئة أكثر أمانًا، أليس كذلك؟

بالإضافة إلى الإعداد الأولي، يجب الحفاظ على نهج تكنولوجيا المعلومات لتجزئة ICS مع مرور الوقت ليكون فعالاً. ومن الناحية العملية، غالبًا لا يتم استخدام جدران الحماية هذه كجدران حماية على الإطلاق . تم إيقاف تشغيل جميع القواعد لأنه لا يمكن لأحد تحديثها. لذلك، يعد إعداد قواعد جدار الحماية والحفاظ عليها تحديًا كبيرًا آخر للعمليات الصناعية وفرق العمليات.

وأخيرًا، لا يتناسب أسلوب تكنولوجيا المعلومات هذا في التجزئة دائمًا مع العمليات الصناعية. ماذا يحدث، على سبيل المثال، إذا كانت واجهة الإنسان والآلة (HMI) الخاصة بك موجودة خارج جدار الحماية؟ ثم لديك ثقوب تنتقل ذهابًا وإيابًا من واجهة HMI إلى كل عملية. أو لديك واجهة HMI محلية إذا لم تكن العملية تحتوي على إعداد جدار الحماية العلوي.

يمكن أن يكون أسلوب تكنولوجيا المعلومات في تجزئة ICS مفيدًا ويعمل مع جدران الحماية المُدارة بشكل صحيح. ولكن من الناحية العملية، وخاصة بالنسبة للعمليات التي تركز على الحفاظ على التحكم والتوافر والموثوقية، فإن الجزء الأصعب هو إعادة إرسال وإعادة تسمية جميع الأصول ثم صيانتها بمرور الوقت.

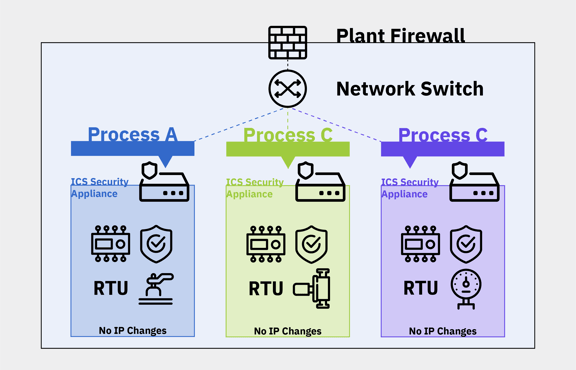

إذًا، ما الذي يمكن أن تفعله العمليات الصناعية لتقسيم شبكات ICS الخاصة بها؟ الإجابة: تنفيذ نهج تجزئة ICS مصمم خصيصًا لهذا الغرض باستخدام أجهزة أمان صناعي مناسبة للغرض، على غرار نهج تجزئة تكنولوجيا المعلومات ولكنه أكثر واقعية لفرق العمليات.

دعنا نعود إلى شبكة ICS النموذجية الخاصة بنا، ونقول إن هذه العمليات الثلاث هي الأصول الثلاثة المهمة في هذه الشبكة. وبدون إعادة إرسال أو إعادة هيكلة أي شيء، يمكن للمرء إضافة جهاز أمان ICS مبتكر بدلاً من جدار حماية تكنولوجيا المعلومات.

الشكل 3: نهج مبني على غرض محدد لتجزئة شبكة ICS

يمكن لجهاز أمان ICS الملائم للغرض مراقبة شبكة ICS، وإزالة جميع حركة المرور غير المصرح بها، والتنبيه بشأن حركة المرور الشاذة، والسماح لحركة المرور المصرح بها بالمرور. يمنح هذا الأسلوب المشغلين تحكمًا أكبر في كل نقطة من نقاط تجزئة ICS. على سبيل المثال، إذا كانت العملية أ تحتوي على واجهة HMI محلية، فيمكن للمشغل إعدادها بحيث لا تتمكن واجهة HMI من التحدث إلا مع PLC الخاص بالعملية A، ونظام الأمان، وRTU. بالإضافة إلى ذلك، باستخدام جهاز أمان ICS، يمكن للمشغل تحديد حركة المرور المسموح بها والموافقة عليها بوضوح بين HMI وPLC ونظام السلامة وRTU. باستخدام نهج تجزئة ICS المبني لهذا الغرض، ليست هناك حاجة لإعادة ضبط أو إعادة إرسال أي أجهزة أو تعيين عناوين IP جديدة.

يحتوي نموذج تجزئة شبكة ICS المعروض على ثلاث عمليات فقط، ولكن العمليات الصناعية الحقيقية يمكن أن تحتوي على مئات أو أكثر من الأجهزة التي تتحكم في العمليات المختلفة. باستخدام هذا الأسلوب، تكون شبكة ICS بأكملها خلف جدار حماية لتكنولوجيا المعلومات، ولكن بعد ذلك يكون لديك طبقات متعددة من أجهزة أمان ICS المخصصة داخل شبكة ICS. يمكن للمشغلين مراقبة حركة المرور والتحكم فيها لكل عملية منفصلة، وكل نظام أمان، وكل وحدة RTU.

الآن، تم تأمين كل شيء داخل شبكة ICS والعمليات الهامة بشكل منطقي. يُسمح فقط بما هو مسموح به صراحةً، بل يتم التحكم في حركة المرور المسموح بها للاتصال بالعالم الخارجي. يمكن استخدام نفس أجهزة أمان ICS لتقييد الوصول عن بعد للبائعين والأطراف الثالثة فقط عند الضرورة.

باختصار، يعمل هذا النهج في تجزئة ICS على الشبكات المسطحة الحالية (على الرغم من أنه ليس مطلوبًا)، ويوفر تحكمًا وأمانًا تشغيليًا أكبر بكثير، وتكاليف أقل بكثير من حيث الموارد المالية والعمالة ووقت التوقف المحتمل عن النهج التقليدي لتجزئة تكنولوجيا المعلومات.

ما هو انعدام الثقة في ICS؟ تعد الثقة المعدومة في بيئة ICS أحد مبادئ الحفاظ على ضوابط الوصول والاتصالات الصارمة من خلال ضمان وصول المستخدمين والأجهزة المصادق عليها بشكل آمن فقط إلى كل عملية أو جهاز داخل الشبكة. حتى الاتصالات الداخلية لا يتم الوثوق بها بشكل افتراضي.

أكبر مشكلة تقليدية في نموذج الثقة المعدومة هي التعقيد، لكن الأمان دائمًا عبارة عن عملية، وليست مهمة ضبطها ونسيانها.

من خلال نهج تجزئة ICS المبني خصيصًا والمفصل أعلاه، يمكن للعمليات والمشغلين وفرق الأمن السيبراني البدء في تبسيط هذا التعقيد. باستخدام أجهزة أمان ICS، يمكن تعيين أجهزة شبكة ICS واتصالاتها، والتحكم في وصول المستخدم، ومراقبة جميع الاتصالات في الوقت الفعلي، ويمكن تنفيذ ضوابط الثقة المعدومة، وبالتالي الحد من جميع الوصول غير المصرح به. يمنح هذا النهج مشغلي ICS طريقًا للحصول على حماية معززة للأمن السيبراني دون إعادة هيكلة شبكة ICS بالكامل.